W ósmej części nieco zapomnianego cyklu „Likwidacja Rasy” napiszę o inwigilacji, szpiegowaniu i kontroli umysłów poprzez oprogramowanie i skrypty urządzeń elektronicznych (komputerów i smartfonów). W przeciwieństwie do poprzednich części – tutaj opiszę problem likwidacji (wymieszania ze sobą) wszystkich ras, a nie tylko likwidacji białej, kosztem faworyzowania innych. Kolejne części cyklu z powrotem wrócą do „korzeni”, ale ta będzie wyjątkowa. Skupię się na problemie „inwigilacji nietargetowanej”, czyli masowym szpiegowaniu wszystkich, a nie na specjalistycznym inwigilowaniu konkretnej osoby przez służby specjalne (bo na to drugie nie ma żadnej rady – skoro latami inwigilowano cały Bundestag i nikt tego nawet nie zauważył, dopóki Edward Snowden się nie wygadał). Temat jest bardzo szeroki, więc tekst – pomimo okrojenia go do minimum – będzie długi. Mniej więcej do końca lat 80-tych ubiegłego wieku kontrola umysłów była stosunkowo prosta – wystarczyło opanować środki masowego przekazu i systematycznie „urabiać” ludzkie mózgi, podając odbiorcom wyselekcjonowane i „odpowiednio” przedstawione informacje. Przekupując wąską grupę osób lub obsadzając kluczowe stanowiska własnymi ludźmi (politycy, mający wpływ na przyznawanie koncesji dla telewizji, stacji radiowych, wydawnictw prasowych i literackich oraz mający instrumenty nagradzania i karania nadawców) – można było sterować całym społeczeństwem. Gdy jakiś dziennikarz lub pisarz się buntował – po prostu odsuwało się go od możliwości dotarcia do swoich odbiorców i zastępowało osobą bardziej lojalną. Wykorzystywał to zarówno obóz sowiecki (cenzura), jak i „zachodni” (polityczna poprawność, czyli też forma cenzury). Nieprzypadkowo mass-media zostały nazwane „czwartą władzą”, ponieważ stanowiły główne źródło informacji. Wszystko kręciło się świetnie, pranie mózgów aż huczało, jednakże w latach 90-tych stało się coś, co na zawsze zmieniło (i być może uratowało) świat. Było to wynalezienie internetu, który ma 2 potężne zalety w stosunku do tradycyjnych mediów. Pierwsza zaleta to możliwość wysyłania danych przez każdego, a druga to decentralizacja. Tradycyjne media nie oferowały możliwości wysyłania danych przez odbiorcę (jedyne, co można było zrobić, to konsumować bez możliwości reakcji na propagandę). Dla odmiany, internet umożliwia wysyłanie danych – każdy może wymieniać poglądy w rozbudowanych platformach komunikacji (np. fora dyskusyjne czy social media). Druga, unikalna cecha internetu, czyli decentralizacja to potężny cios dla tych, którzy próbowali zafundować nam na świecie „1984” Orwella. Skoro nie ma „centrali” internetu, to nie ma gdzie wsadzić agentów. Gdyby istniało coś takiego jak „centralny serwer” – byłoby już po nas. Internet wtedy byłby cenzurowany, maksymalnie opodatkowany, a prezesem pewnie byłby George Soros. Na szczęście centralny serwer nie istnieje, a kontrola internetu jest technicznie niemożliwa. Internet to gigantyczny cios dla ludzi, którzy wcześniej kontrolowali media tradycyjne i próbowali dzięki nim kontrolować świat. Niestety – „siły zła” nie wywiesiły białej flagi, ale po cichu zbudowały nieformalną „centralę internetu” – nie dało się zrobić tego na poziomie technicznym, więc zrobiono to na kilka innych sposobów. Częściowo się to udało, ale wojna nadal trwa.

W ósmej części nieco zapomnianego cyklu „Likwidacja Rasy” napiszę o inwigilacji, szpiegowaniu i kontroli umysłów poprzez oprogramowanie i skrypty urządzeń elektronicznych (komputerów i smartfonów). W przeciwieństwie do poprzednich części – tutaj opiszę problem likwidacji (wymieszania ze sobą) wszystkich ras, a nie tylko likwidacji białej, kosztem faworyzowania innych. Kolejne części cyklu z powrotem wrócą do „korzeni”, ale ta będzie wyjątkowa. Skupię się na problemie „inwigilacji nietargetowanej”, czyli masowym szpiegowaniu wszystkich, a nie na specjalistycznym inwigilowaniu konkretnej osoby przez służby specjalne (bo na to drugie nie ma żadnej rady – skoro latami inwigilowano cały Bundestag i nikt tego nawet nie zauważył, dopóki Edward Snowden się nie wygadał). Temat jest bardzo szeroki, więc tekst – pomimo okrojenia go do minimum – będzie długi. Mniej więcej do końca lat 80-tych ubiegłego wieku kontrola umysłów była stosunkowo prosta – wystarczyło opanować środki masowego przekazu i systematycznie „urabiać” ludzkie mózgi, podając odbiorcom wyselekcjonowane i „odpowiednio” przedstawione informacje. Przekupując wąską grupę osób lub obsadzając kluczowe stanowiska własnymi ludźmi (politycy, mający wpływ na przyznawanie koncesji dla telewizji, stacji radiowych, wydawnictw prasowych i literackich oraz mający instrumenty nagradzania i karania nadawców) – można było sterować całym społeczeństwem. Gdy jakiś dziennikarz lub pisarz się buntował – po prostu odsuwało się go od możliwości dotarcia do swoich odbiorców i zastępowało osobą bardziej lojalną. Wykorzystywał to zarówno obóz sowiecki (cenzura), jak i „zachodni” (polityczna poprawność, czyli też forma cenzury). Nieprzypadkowo mass-media zostały nazwane „czwartą władzą”, ponieważ stanowiły główne źródło informacji. Wszystko kręciło się świetnie, pranie mózgów aż huczało, jednakże w latach 90-tych stało się coś, co na zawsze zmieniło (i być może uratowało) świat. Było to wynalezienie internetu, który ma 2 potężne zalety w stosunku do tradycyjnych mediów. Pierwsza zaleta to możliwość wysyłania danych przez każdego, a druga to decentralizacja. Tradycyjne media nie oferowały możliwości wysyłania danych przez odbiorcę (jedyne, co można było zrobić, to konsumować bez możliwości reakcji na propagandę). Dla odmiany, internet umożliwia wysyłanie danych – każdy może wymieniać poglądy w rozbudowanych platformach komunikacji (np. fora dyskusyjne czy social media). Druga, unikalna cecha internetu, czyli decentralizacja to potężny cios dla tych, którzy próbowali zafundować nam na świecie „1984” Orwella. Skoro nie ma „centrali” internetu, to nie ma gdzie wsadzić agentów. Gdyby istniało coś takiego jak „centralny serwer” – byłoby już po nas. Internet wtedy byłby cenzurowany, maksymalnie opodatkowany, a prezesem pewnie byłby George Soros. Na szczęście centralny serwer nie istnieje, a kontrola internetu jest technicznie niemożliwa. Internet to gigantyczny cios dla ludzi, którzy wcześniej kontrolowali media tradycyjne i próbowali dzięki nim kontrolować świat. Niestety – „siły zła” nie wywiesiły białej flagi, ale po cichu zbudowały nieformalną „centralę internetu” – nie dało się zrobić tego na poziomie technicznym, więc zrobiono to na kilka innych sposobów. Częściowo się to udało, ale wojna nadal trwa.

Początki internetu

„Siły zła” mniej więcej do roku 2000 były w szoku i formułowały nową strategię działania. Starsi czytelnicy pewnie pamiętają coś takiego jak ’problem roku 2000’, po którym teraz ciężko szukać jakichkolwiek śladów. Był to jeden z najpotężniejszych „tematów zastępczych” w historii świata. Chodziło o to, że w sylwestra, między rokiem 1999 a 2000, równo o północy rzekomo miały oszaleć wszystkie komputery, co miało doprowadzić do chaosu na świecie i apokalipsy (nawet samoloty miały spadać na ziemię). Teraz to wydaje się śmieszne, ale wtedy (w 1999 roku) sprawa była mocno nagłaśniana w mediach i wiele osób w to uwierzyło (oczywiście żaden się do tego dzisiaj nie przyzna). Zaufanie do internetu i komputerów w tym czasie było bardzo niskie. Właśnie wtedy jednak miało miejsce „rozdawanie kart” i „dzielenie tortu”, dotyczące przyszłości tego nowego wynalazku. Nieuchronnie zaczął się rok 2000, gdy oczywiście nic złego z komputerami ani internetem się nie stało. W tym czasie (lata 90-te XX wieku) internet notował swój największy rozwój i zaczął przybierać swój obecny kształt – zdefiniowano domeny internetowe, adresy IP, ustanowiono standardy http, html, ftp, php, cookies, flash, java, Windows. Ogłoszono też ostateczną porażkę komputerów z systemem Amiga, co według mnie było bardzo złym posunięciem, gdyż komputery PC z Windowsem zyskały światowy monopol (co tylko ułatwiło rozwój inwigilacji, bo ludzie nie mają na to absolutnie żadnej alternatywy). Teraz niby mają konkurencję w postaci Linuxa, ale używa go śmiesznie mała liczba osób, a tych Linuksów jest chyba z tysiąc rodzajów, więc producentom oprogramowania nie opłaca się w to bawić.

Obecnie rozwój internetu i informatyki polega już tylko na przyspieszaniu łącz i odchodzeniu od klasycznego kabla na rzecz systemów bezprzewodowych. Są to jednak zmiany typowo ergonomiczne i wizualne (lepsza jakość filmów, ładniejsza grafika na stronach www czy w grach komputerowych), a wszystko co najważniejsze, swoisty „szkielet” – zrobiono pod koniec lat 90-tych, gdy świat był zajęty dyskutowaniem, czy 1 stycznia 2000 nastanie informatyczny chaos, czy może jednak nie nastanie. Gdy świat debatował o pierdołach – wąska grupa ludzi w spokoju wytyczyła przyszłość internetu.

3 Wszechmogące Korporacje

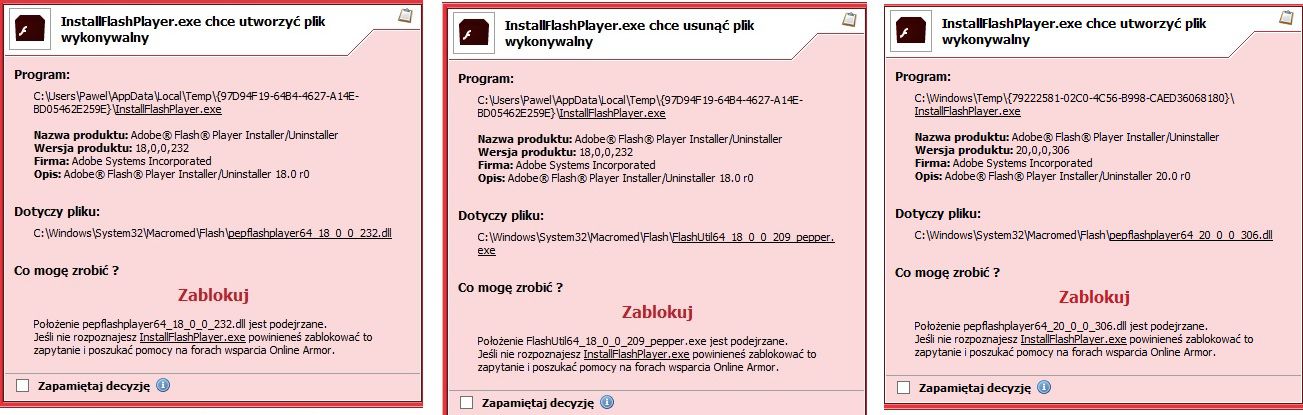

W mojej opinii – właśnie od roku 2000 internet zaczyna być coraz bardziej kontrolowany i inwigilowany. Pierwszym symbolem była historia Billa Gatesa, założyciela firmy Microsoft. Stworzył on system Windows, który stał się tak popularny, że prawdopodobnie zostanie tak do końca ludzkości. Bill Gates szybko stał się najbogatszym człowiekiem świata, ale widocznie nie chciał tańczyć, jak mu bankierzy i władze zagrają. W związku z tym zagrożono mu podzieleniem firmy na kilka mniejszych i licznymi procesami wziętymi „z dupy”, co poskutkowało złamaniem Gatesa i pozbawieniem go większego wpływu na firmę (cóż za dziwny „American Dream” – stworzyć potężną firmę, by ją później w podejrzanych okolicznościach utracić, jedyne co Gates zachował to majątek). Od tego czasu Microsoft stał się typową korporacją w najbardziej negatywnym tego słowa znaczeniu, podatną na naciski polityczne i korupcję. Każda kolejna wersja Windowsa to coraz większa inwigilacja. Ja używam wersji 8.1 i jestem autentycznie przerażony. Pliki systemowe zajmują chyba z 60 GB, do połowy folderów systemowych nie mogę nawet wejść! Mam coś na dysku, nie wiem co to jest, nie mogę tego skasować, nie mogę tego otworzyć. Łączy się to bez pytania z jakimiś amerykańskimi serwerami. Wszystko oczywiście „dla mojego dobra”. Zgroza. Jeszcze co chwile wyskakują mi reklamy, że mogę uaktualnić go do wersji 10 (jeszcze czego!) i nie da się tego badziejstwa nigdzie wyłączyć (pomijam już to, że Windowsa10 najlepiej postawić od zera, a „uaktualnienie” 8.1 do 10 zazwyczaj kończy się tragicznie – robi się z tego jakieś toporne homo-niewiadomo, które aż się prosi, żeby być nazwane nieistniejącym Windowsem 9). Byłem ostatnio w Media Markcie i ponad 90% laptopów było już z wbudowanym Windowsem 10, który jest jednym wielkim siedliskiem szpiegostwa. (chyba żaden z tych laptopów nie miał zasłonki obiektywu kamerki). Aby Windows działał poprawnie – potrzebne są kolejne programy (np. Flash, Java, sterowniki producentów sprzętu), które bez pytania inwigilują nas jak nadopiekuńcza matka, więc nasze wrażliwe dane trafiają automatycznie do kilku-kilkunastu różnych podejrzanych miejsc.

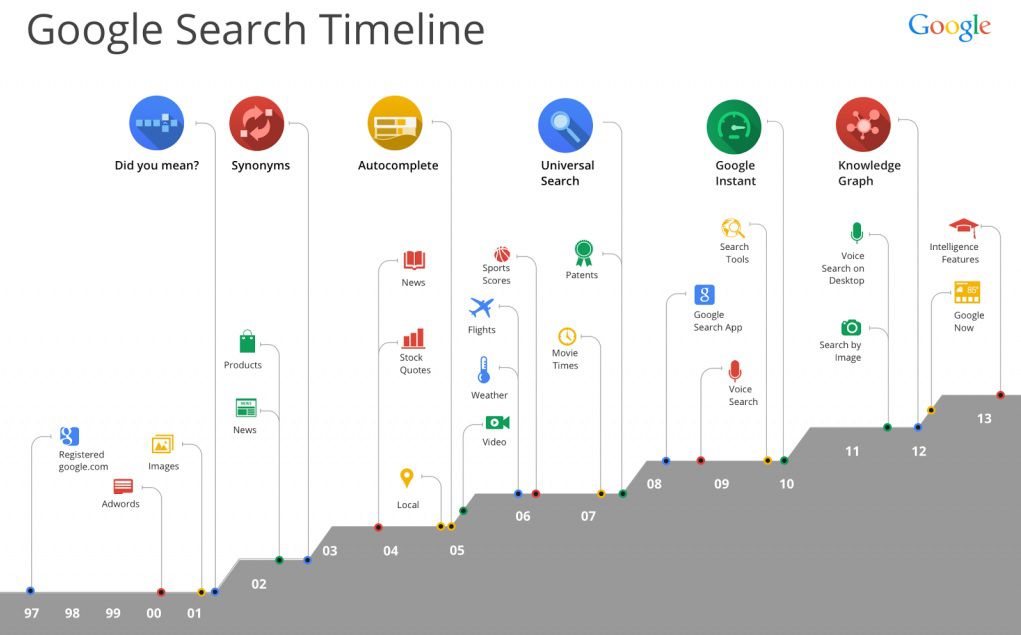

Drugą korporacją-molochem (po Microsofcie) stało się Google – jedyna firma świata, gdzie dwóch współwłaścicieli, (Sergey Brin i Larry Page) jednocześnie należy do 20-tki najbogatszych ludzi świata. O tym, że obaj z nich to Żydzi – nie trzeba chyba dodawać. Znamienne jest to, że Microsoft za czasów Billa Gatesa chciano podzielić bo był „za duży”, ale potencjalny podział firmy Google to absolutny temat tabu (mimo, że jest to korporacja dużo potężniejsza od Microsoftu). Google zaczynało od wyszukiwarki stron internetowych. Z czasem jednak firma urosła na tyle, że stałą się nieoficjalną „centralą internetu”. Wszystkie najważniejsze korporacyjne zasoby, biura i serwery ulokowane są w USA. Wprawdzie Google niby ma oddziały na całym świecie, ale są to działy księgowe, reklamowe czy działy pozyskiwania klientów. Cała „technika” i wszystkie kontrowersyjne rzeczy ulokowane są w siedzibie w Mountain View, która przypomina twierdzę (brakuje tylko wieżyczek strzelniczych). W pewnym momencie przyjęto w Google przerażającą strategię „totalnego monopolu”, polegającą na tym, że zamiast odsyłać ludzi na inne strony internetowe (czyli klasyczna funkcja wyszukiwarki) – należy im zapewnić wszystko, bez wychodzenia z Google i robić co się da, aby ludzie nie przechodzili na inne strony. Tak więc – wpisujemy „kurs euro” – i wyświetla nam on się w Google, nie musimy już przechodzić na stronę kantoru. Wpisujemy „Bundesliga” albo „Liga Mistrzów” – i pyk – wyskakuje terminarz i tabela, nie musimy przechodzić na zewnętrzną stronę. Chcemy zaplanować podróż samochodową? Google nam to umożliwi bez opuszczania „wyszukiwarki”. Najpopularniejszy klient poczty e-mail? Oczywiście Gmail. Mapy? Oczywiście Google Maps. Google przejęło też najpopularniejszą platformę do publikowania filmów – Youtube. Telefon komórkowy? Oczywiście z Androidem (własność Google). Przeglądarka internetowa? Pewnie że Chrome. Jest wprawdzie Firefox i Opera, ale to jest nic innego jak klony Chrome i zakamuflowana opcja Googlowska. Wyszukiwarka połączeń lotniczych? Żaden problem dla Google. Statystyki odwiedzin? Oczywiście Google Analytics i Google Search Console. Wpiszesz „Biedronka”, „Fryzjer” czy „Wulkanizacja” – wyświetlony zostaje najbliższy tego typu punkt (nawet, gdy nie wyrażałeś zgody na geolokalizację). Doszło do tego, że nawet już klasyczna forma wyszukiwarki zepchnięta została w Google na bok, gdyż najlepiej eksponowane wyniki wyszukiwania (tzw. SERP) to płatne linki reklamowe sieci Google Adwords. Obecnie Google pracuje nad dalszym przejmowaniem internetu, np. nad stworzeniem własnego sklepu internetowego i porównywarek cen, aby wykosić z rynku takie firmy jak Allegro czy Ceneo (tutaj istnieje „wewnątrzżydowski” spór Google z Amazonem – o to, kto będzie rządził w tym segmencie). Niedługo dojdzie do tego, że klasyczne strony www staną się zbędne, bo wszystko będzie można znaleźć na serwerach Google. Afery ze Snowdenem i Wikileaks pokazały, że Google współpracuje ze służbami specjalnymi typu FBI i CIA, którym bez żadnych ceregieli udostępnia swoje bogate zasoby. Serwery Google przechowują regularnie wykonywane kopie całego internetu. Google wie o nas po prostu wszystko, oczywiście „dla naszego dobra”. Tak więc – stworzenie „centrali internetu” na poziomie technicznym jest niemożliwe, ale zrobiono to na poziomie mentalnym. Ludzie po prostu są leniwi z natury i skoro wszystkiego mogą dowiedzieć się z Google, to nie mają potrzeby przechodzenia na inne serwisy. A skoro ludzie całą wiedzę będą czerpać z Google – kolejnym krokiem będzie „zaprezentowanie” im odpowiednio wyselekcjonowanych informacji, a wtedy kontrola ludzkich umysłów gotowa. Sprytne, prawda? Na szczęście w Chinach i Rosji google ma znikomy procent udziału w rynku. Ciekawostka na ręczne „dopracowanie” niektórych aspektów wyszukiwarki Google to wpisanie fraz: „polacy to” „niemcy to” „rosjanie to” itd (zawsze wyskoczy kilka podpowiedzi), ale jak wpiszemy „żydzi to” – nie wyskoczy nic…

Trzecią amerykańską korporacją-gigantem jest Facebook. Prezesem jest Mark Zuckerberg (tak jakoś przypadkiem się złożyło, że to kolejny przedstawiciel nacji, stanowiącej 0.1% populacji świata). Pejsbuk to kolejne siedlisko inwigilacji i kontroli umysłów, zresztą ściśle współpracuje z Microsoftem i Google. Kontrola umysłów polega na tym, że pewne poglądy są tam niedozwolone, inaczej skasują ci konto (aż dziwne, że mi jeszcze fanpejdża nie skasowali, ale to jest pewnie tylko kwestia czasu, na razie jest za mały żeby się nim interesować). Na pejsbuku możesz śmiało obrażać katolików czy białych ludzi, ale już judaistów czy czarnych – w żadnym wypadku. Na Facebooku podajesz „jak na patelni” swój portret psychologiczny. System polubień i zainteresowań idealnie tworzy Twoją internetową „teczkę”, więc Facebook wie wszystko – co lubisz jeść, jakie masz poglądy, jaki sport uprawiasz. Również robione jest to dla twojego dobra – wszak Facebook musi wiedzieć co ma ci wyświetlić, a robi to wyjątkowo celnie. Znamienne jest to, że konta na Facebooku nie można skasować (godzisz się na to zakładając konto, akceptując zawiłą umowę) – możesz je co najwyżej ukryć, ale na serwerze wszystko zostaje nietknięte. Jeżeli nie wierzysz – spróbuj skasować konto, życzę powodzenia. Nawet po 10 latach będziesz mógł je odtworzyć na podstawie e-maila w takiej postaci, jakbyś go nigdy nie skasował – cała „oś czasu” będzie nietknięta.

Trzecią amerykańską korporacją-gigantem jest Facebook. Prezesem jest Mark Zuckerberg (tak jakoś przypadkiem się złożyło, że to kolejny przedstawiciel nacji, stanowiącej 0.1% populacji świata). Pejsbuk to kolejne siedlisko inwigilacji i kontroli umysłów, zresztą ściśle współpracuje z Microsoftem i Google. Kontrola umysłów polega na tym, że pewne poglądy są tam niedozwolone, inaczej skasują ci konto (aż dziwne, że mi jeszcze fanpejdża nie skasowali, ale to jest pewnie tylko kwestia czasu, na razie jest za mały żeby się nim interesować). Na pejsbuku możesz śmiało obrażać katolików czy białych ludzi, ale już judaistów czy czarnych – w żadnym wypadku. Na Facebooku podajesz „jak na patelni” swój portret psychologiczny. System polubień i zainteresowań idealnie tworzy Twoją internetową „teczkę”, więc Facebook wie wszystko – co lubisz jeść, jakie masz poglądy, jaki sport uprawiasz. Również robione jest to dla twojego dobra – wszak Facebook musi wiedzieć co ma ci wyświetlić, a robi to wyjątkowo celnie. Znamienne jest to, że konta na Facebooku nie można skasować (godzisz się na to zakładając konto, akceptując zawiłą umowę) – możesz je co najwyżej ukryć, ale na serwerze wszystko zostaje nietknięte. Jeżeli nie wierzysz – spróbuj skasować konto, życzę powodzenia. Nawet po 10 latach będziesz mógł je odtworzyć na podstawie e-maila w takiej postaci, jakbyś go nigdy nie skasował – cała „oś czasu” będzie nietknięta.

Inne metody inwigilacyjne

Oprócz oparcia internetu na 3 amerykańsko-żydowskich korporacjach (Microsoft, Google i Facebook) – wprowadza się kolejne podejrzane usługi, które oczywiście są „dla naszego dobra”. Najpierw próbowano cichaczem wprowadzić ACTA, w Europie miało to się odbyć bez żadnych konsultacji społecznych, pod nadzorem Rady ds. Rolnictwa i Rybołówstwa (!!!). Po prostu chciano najpierw szybko wprowadzić ACTA, a potem mówić, że już nie da się tego cofnąć. Na szczęście doszło do bezprecedensowych protestów, nawet hipsterzy i rurkowcy wyszli wtedy na ulice i sprawę odwołano. Obecnie temat powraca w dużo groźniejszej odmianie pod zbiorczą nazwą TTIP, które znowu ma być wprowadzone w ten sam sposób – ukradkiem i bez społecznych debat (Polska oczywiście już wstępnie się zgodziła, robiąc jak zwykle laskę Amerykanom, uprawiając klasyczną murzyńskość). Wprowadzenie TTIP to kontrola internetu, inwigilacja oraz poddanie się amerykańskiemu wymiarowi „sprawiedliwości”, czyli np. jak amerykański sąd każe Polsce sprzedać lasy jako odszkodowanie za rozpętanie holokaustu – będziemy musieli to zrobić. Oficjalna wersja jest taka, że TTIP to unia celna, obniżająca koszty wymiany handlowej, ale nie wierzcie w to, bo najważniejsze rzeczy przemycane są tam po cichutku, tak jak ACTA w rybołówstwie.

Kolejny dość nowy wynalazek inwigilacyjno-szpiegowski to tzw. chmura (cloud computing) oraz synchronizacja. Nie mówię, że ma to same wady, bo jest to dosyć wygodne, ale jednak bardzo niebezpieczne. Synchronizując kilka urządzeń w chmurze – włamanie na jedno z tych urządzeń umożliwia dostęp do wszystkich pozostałych. Inne odmiany synchronizacji (np. kolejny świeży wynalazek – logowanie się do przeglądarek internetowych) też są niebezpieczne, bo zostawiamy na zewnętrznych serwerach swoje hasła dostępowe i listę odwiedzanych przez nas stron. Następny wredny wynalazek to przestrzeń dyskowa na zewnętrznych serwerach (tzw. dysk wirtualny), na siłę wpychana użytkownikowi. W Windowsie jest to usługa OneDrive, której nie da się odinstalować. Przy instalacji świeżego Windowsa bardzo trudno pominąć krok zakładania wirtualnego dysku. Podobne dyski na chama wciska nam większość znanych firm, np. Samsung, Google czy Asus, które równie usilnie chcą nam to wcisnąć, abyśmy trzymali u nich swoje wrażliwe dane. Rzucą 5 gigabajtów przestrzeni, a ludzie się na to rzucają jak na mięso w PRL i trzymają tam prywatne rzeczy. Osoby, które od dawna korzystają z internetu domyślają się, żeby trzymać się od tego jak najdalej, ale małolaci już łykają te nowinki jak pelikany. Kto dzisiaj nie używa chmury – tego koledzy w gimnazjum nie będą lubić. Kolejna sprawa to pliki Cookies, w których podajemy jak na patelni całą historię naszego buszowania po sieci. Np. oglądamy kosiarki czy akumulatory w sklepie internetowym, a później na innych stronach „przypadkiem” wyskakują nam reklamy kosiarek i akumulatorów, oczywiście dla naszego dobra… Można wyłączyć przechowywanie cookies w opcjach przeglądarki (ja tak robię), ale wtedy co druga strona będzie się o to srała (np. Wyborcza.pl), a niektóre strony całkowicie przestaną działać.

Kolejny dość nowy wynalazek inwigilacyjno-szpiegowski to tzw. chmura (cloud computing) oraz synchronizacja. Nie mówię, że ma to same wady, bo jest to dosyć wygodne, ale jednak bardzo niebezpieczne. Synchronizując kilka urządzeń w chmurze – włamanie na jedno z tych urządzeń umożliwia dostęp do wszystkich pozostałych. Inne odmiany synchronizacji (np. kolejny świeży wynalazek – logowanie się do przeglądarek internetowych) też są niebezpieczne, bo zostawiamy na zewnętrznych serwerach swoje hasła dostępowe i listę odwiedzanych przez nas stron. Następny wredny wynalazek to przestrzeń dyskowa na zewnętrznych serwerach (tzw. dysk wirtualny), na siłę wpychana użytkownikowi. W Windowsie jest to usługa OneDrive, której nie da się odinstalować. Przy instalacji świeżego Windowsa bardzo trudno pominąć krok zakładania wirtualnego dysku. Podobne dyski na chama wciska nam większość znanych firm, np. Samsung, Google czy Asus, które równie usilnie chcą nam to wcisnąć, abyśmy trzymali u nich swoje wrażliwe dane. Rzucą 5 gigabajtów przestrzeni, a ludzie się na to rzucają jak na mięso w PRL i trzymają tam prywatne rzeczy. Osoby, które od dawna korzystają z internetu domyślają się, żeby trzymać się od tego jak najdalej, ale małolaci już łykają te nowinki jak pelikany. Kto dzisiaj nie używa chmury – tego koledzy w gimnazjum nie będą lubić. Kolejna sprawa to pliki Cookies, w których podajemy jak na patelni całą historię naszego buszowania po sieci. Np. oglądamy kosiarki czy akumulatory w sklepie internetowym, a później na innych stronach „przypadkiem” wyskakują nam reklamy kosiarek i akumulatorów, oczywiście dla naszego dobra… Można wyłączyć przechowywanie cookies w opcjach przeglądarki (ja tak robię), ale wtedy co druga strona będzie się o to srała (np. Wyborcza.pl), a niektóre strony całkowicie przestaną działać.

Kolejne metody na inwigilację to automatyczne aktualizacje. Dawniej ściągało się Service Packa do Windowsa raz do roku i było wszystko aktualne oraz bezpieczne. Obecnie, aby komputer działał poprawnie – należy „dla naszego bezpieczeństwa” co kilka dni aktualizować windowsa, flasha, javę, kartę graficzną, antywirusa, programy pocztowe, przeglądarki i inne programy. Dawniej programiści pieczołowicie testowali aktualizację, zanim ją wypuścili w internety. Obecnie jest odwrotnie – wypuszczają pisane na kolanie, dziurawe aktualizacje, które na następny dzień są łatane kolejną dziurawą aktualizacją… Jest tego tyle, że gdybyśmy mieli robić to ręcznie – zajmowałoby to pół dnia. Dlatego – „dla naszego dobra” możemy włączyć aktualizacje automatyczne, pozwalając aplikacjom na pełny dostęp do naszego dysku twardego. Nie muszę chyba mówić z czym to się wiąże…

Smartfony

Inwigilacja komputerów to jeszcze nic w porównaniu ze smartfonami (które powoli przejmują rynek internetu). Komputery mają tą przypadłość, że wyłącza się je, gdy się z nich nie korzysta (więc podczas automatycznej „konserwacji systemu” można wyłączyć sprzęt i ze szpiegowania nici). Komputery potrzebują solidnego chłodzenia (inaczej by się spaliły), a wentylatory hałasują, więc komputer nie może się „ot tak” włączyć niezauważony w nocy i przesłać jakieś dane do „bazy”, bo każdy by się zorientował, że komputer chodzi i byłaby afera. Co innego smartfon – zwyczajowo włączony jest całymi miesiącami i inwigiluje nas całodobowo.

Smartfony z Androidem bardzo nie lubią, gdy mamy wyłączone wifi i dane komórkowe (wtedy nie mogą łączyć się z „bazą” przez internet, a jedynie przez nadajniki telekomunikacyjne). Co chwilę system (i zainstalowane aplikacje) będzie nas przed tym „ostrzegał”, raz po raz oferując włączenie internetu (dla naszego dobra oczywiście). To tak, jakby pralka w nocy wołała: „nie masz nic do wyprania, ale błagam, włącz mnie!”, albo samochód ostrzegał nas podczas jazdy na autostradzie: „masz zamknięte drzwi, może chciałbyś je otworzyć?”. Jak już o samochodach – Mariusz max-Kolonko nagrał ciekawy odcinek „Mówię jak jest” o zdalnym uprowadzaniu samochodu – KLIK.

Wróćmy do smartfonów. Przykładowo, świeży Samsung Galaxy, minutę wcześniej kupiony w sklepie wysyła dane do następujących baz danych: Google-Android (a potem pewnie dalej do agencji federalnych USA), baza Samsunga, baza operatora telefonicznego, a od niedawna także baza rządu Polski. Czyli – żeby w ogóle skorzystać ze smartfona – już na dzień dobry co najmniej cztery instytucje uzyskują dostęp do naszych kontaktów, połączeń, SMSów, aplikacji i prawdopodobnie lokalizacji, a być może nawet mikrofonu i kamery. Wraz z instalowaniem kolejnych aplikacji – liczba inwigilujących nas instytucji rośnie. Ja w swoim Samsungu miałem już od początku zainstalowanych z 50 aplikacji, niektóre arcyszpiegowskie, np. odblokowanie ekranu spojrzeniem (przez skan rogówki oka, wysyłany na zewnętrzne serwery) lub odciskiem palca (aby nikt inny nie odblokował, mój odcisk oczywiście od razu ląduje w 10 bazach danych). Oczywiście aplikacji faktycznie użytecznych nie było w zestawie. Przykładowo – latarka. Skoro smartfon wyposażony jest w mocną lampę, to chyba logiczne, że w opcjach Androida powinna być opcja latarki. Oczywiście „przypadkiem” jej nie ma, więc musimy ściągnąć dodatkową aplikację, która, rzecz jasna, potem nas szpieguje. Ten sam Samsung jest wodoszczelny. Niby fajny bajer, raz zabrałem go na basen, żeby umilić sobie pływanie słuchowiskiem odtworzonym z youtube, bo takie pływanie tam i z powrotem to nuda totalna. Wskoczyłem do wody, włączyłem Ziemkiewicza, wsadziłem Samsunga w gacie (pewnie przy okazji skamerował mi Wacka i wysłał do USA) i po przepłynięciu jednego metra już było po imprezie. Po prostu woda działa na ekran dotykowy tak samo jak ręka, więc od razu coś niepotrzebnego się powłączało i tyle było ze słuchania w basenie. I znowu – logiczna rzecz byłaby taka, że Android albo Samsung powinien dostarczyć opcję blokowania telefonu bez wygaszania dźwięku z przeglądarki internetowej. Oczywiście nie ma tego, więc za przeproszeniem pytam – na chuj mi wodoszczelny telefon, który przy pierwszym kontakcie z wodą odpala 20 niepotrzebnych aplikacji, a jak będę miał pecha to sobie wykręci numer do szefa albo byłej kobiety? Rozwiązanie problemu jest banalne – ściągnięcie specjalnej aplikacji do blokowania telefonu, oczywiście szpiegującej…

Wróćmy do smartfonów. Przykładowo, świeży Samsung Galaxy, minutę wcześniej kupiony w sklepie wysyła dane do następujących baz danych: Google-Android (a potem pewnie dalej do agencji federalnych USA), baza Samsunga, baza operatora telefonicznego, a od niedawna także baza rządu Polski. Czyli – żeby w ogóle skorzystać ze smartfona – już na dzień dobry co najmniej cztery instytucje uzyskują dostęp do naszych kontaktów, połączeń, SMSów, aplikacji i prawdopodobnie lokalizacji, a być może nawet mikrofonu i kamery. Wraz z instalowaniem kolejnych aplikacji – liczba inwigilujących nas instytucji rośnie. Ja w swoim Samsungu miałem już od początku zainstalowanych z 50 aplikacji, niektóre arcyszpiegowskie, np. odblokowanie ekranu spojrzeniem (przez skan rogówki oka, wysyłany na zewnętrzne serwery) lub odciskiem palca (aby nikt inny nie odblokował, mój odcisk oczywiście od razu ląduje w 10 bazach danych). Oczywiście aplikacji faktycznie użytecznych nie było w zestawie. Przykładowo – latarka. Skoro smartfon wyposażony jest w mocną lampę, to chyba logiczne, że w opcjach Androida powinna być opcja latarki. Oczywiście „przypadkiem” jej nie ma, więc musimy ściągnąć dodatkową aplikację, która, rzecz jasna, potem nas szpieguje. Ten sam Samsung jest wodoszczelny. Niby fajny bajer, raz zabrałem go na basen, żeby umilić sobie pływanie słuchowiskiem odtworzonym z youtube, bo takie pływanie tam i z powrotem to nuda totalna. Wskoczyłem do wody, włączyłem Ziemkiewicza, wsadziłem Samsunga w gacie (pewnie przy okazji skamerował mi Wacka i wysłał do USA) i po przepłynięciu jednego metra już było po imprezie. Po prostu woda działa na ekran dotykowy tak samo jak ręka, więc od razu coś niepotrzebnego się powłączało i tyle było ze słuchania w basenie. I znowu – logiczna rzecz byłaby taka, że Android albo Samsung powinien dostarczyć opcję blokowania telefonu bez wygaszania dźwięku z przeglądarki internetowej. Oczywiście nie ma tego, więc za przeproszeniem pytam – na chuj mi wodoszczelny telefon, który przy pierwszym kontakcie z wodą odpala 20 niepotrzebnych aplikacji, a jak będę miał pecha to sobie wykręci numer do szefa albo byłej kobiety? Rozwiązanie problemu jest banalne – ściągnięcie specjalnej aplikacji do blokowania telefonu, oczywiście szpiegującej…

Likwidacja rasy

Ekscentryczny piłkarz Mario Balotelli spytany przez policjanta: „Dlaczego masz 25.000 dolarów na przednim siedzeniu samochodu?” odpowiedział „Bo mogę”. Na tej samej „zasadzie” działają producenci sprzętu i oprogramowania. Czemu nas tak bardzo szpiegują? BO MOGĄ. A jak się komuś nie podoba to niech zamieszka w szałasie w lesie lub w jaskini przy ognisku i porozumiewa się z ludźmi przy pomocy gołębi pocztowych… Szpiegowanie elektroniczne coraz bardziej nam powszednieje, nasze umysły powoli miękną i wywieszają białą flagę. Nikomu nie chce czytać się długich umów, które obowiązkowo odhaczamy, aby zainstalować jakąś aplikację lub skorzystać z jakiejś elektronicznej usługi. Doprowadzono nas do tego, że jesteśmy w pełni świadomi inwigilacji i szpiegowania, wiec już się z tym pogodziliśmy. Nie robi na nikim wrażenia fakt, że co chwilę wyciekają dane ze skrzynek pocztowych, banków czy innych systemów. Skoro i tak nasze dane eksportowane są w kilka-kilkanaście miejsc, to jedno miejsce więcej nie robi żadnej różnicy. Nagle też obudzili się”obrońcy demokracji” z KOD, którym nigdy nie przeszkadzało masowe szpiegowanie, dopóki jednym z wielu szpiegów nie został polski rząd.

Co to ma wspólnego z likwidacją rasy? Wszystkie poprzednie części były skupione stricte na sposobach likwidacji białej rasy, kosztem faworyzowania innych ras. Teraz jest trochę inaczej – inwigilacja i szpiegowanie mają w tej kwestii 2 zadania. Pierwsze z nich to kreowanie światowych elit (usuwanie osób, które są niepokorne wobec władz przez wykorzystanie „haków”, zdobytych przez inwigilację elektroniczna). Drugie zadanie to zlikwidować wszystkie rasy, żeby zostawić tylko jedną, zmiksowaną, czyli klasyczne NWO. Wymieszać rasy, aby nikt nie czuł przynależności historycznej i tożsamościowej. Stworzyć „obywateli świata” o jednolitych poglądach, którzy będą pracować, konsumować i nie zadawać trudnych pytań. Szpiegowanie elektroniczne ułatwia ten proces poprzez prezentowanie konsumentom odpowiedniej (polityczno poprawnej) treści oraz karanie ewentualnych buntowników, podciągając ich poglądy pod rasizm.

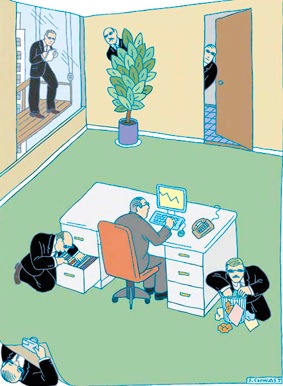

Ostatnio na czasie są „Teczki” komunistycznej bezpieki. Dokładnie to samo dzisiaj fundują nam Amerykanie i Żydzi, tylko w mocno ulepszonej wersji. Komuniści szpiegowali tylko wybranych ludzi, a zwykli, szarzy obywatele teczek nie mieli. Dzisiaj już absolutna większość ludzi na świecie ma swego rodzaju elektroniczną „teczkę”. Dlaczego miałoby tak być? Ponieważ jest to technicznie bardzo łatwe do zrobienia przy obecnej skali inwigilacji elektronicznej (inaczej mówiąc – „bo mogą”, jak Balotelli). W tej teczce znajduje się nasz portret psychologiczny, zdjęcia, zainteresowania, nawyki, poglądy, lokalizacje w których przebywaliśmy, powiązania z ludźmi, z którymi się kontaktowaliśmy, nie mówiąc o danych osobowych. Są tam też z pewnością dane wrażliwe, które wykorzystywane mogą być później do zastraszania i szantażu. Czyli szpieguje się wszystkich, ale 99% tych „teczek” nigdy nie zostanie użyta. Po prostu leżą sobie na twardym dysku i czekają, aż ktoś się wychyli i zacznie kozakować. Wtedy odpowiednie służby sięgają do „teczek” i szukają sposobu, aby taką osobę uciszyć.

Przykładowo – wkrótce wybory prezydenckie w USA. Pewne grupy interesów nie chcą powtórzyć błędu z Obamą, który ocieplił stosunki z Iranem (co doprowadziło Żydów do szału i amoku). Dlatego teraz – zarówno Trump, jak i Clinton (oraz kandydaci, z którymi wygrali we własnych partiach) są mocnymi zwolennikami „robienia laski Izraelowi” i przywróceniem sankcji na Iran (albo nawet ataku militarnego). Jak to jest, że każdy kandydat na prezydenta w USA, Francji, Niemczech, UK czy Polsce musi być prożydowski? Każdy kto ma inne podejście po prostu usuwany jest w przedbiegach przy pomocy szantażu. Gdyby kandydat na prezydenta USA chciał integrować się z Iranem, to od razu wpadliby do niego „smutni panowie”, by przekonać go do rezygnacji z kandydowania. Aby być bardziej przekonywujący – przyszliby ze zdjęciami jak niedoszły kandydat

Przykładowo – wkrótce wybory prezydenckie w USA. Pewne grupy interesów nie chcą powtórzyć błędu z Obamą, który ocieplił stosunki z Iranem (co doprowadziło Żydów do szału i amoku). Dlatego teraz – zarówno Trump, jak i Clinton (oraz kandydaci, z którymi wygrali we własnych partiach) są mocnymi zwolennikami „robienia laski Izraelowi” i przywróceniem sankcji na Iran (albo nawet ataku militarnego). Jak to jest, że każdy kandydat na prezydenta w USA, Francji, Niemczech, UK czy Polsce musi być prożydowski? Każdy kto ma inne podejście po prostu usuwany jest w przedbiegach przy pomocy szantażu. Gdyby kandydat na prezydenta USA chciał integrować się z Iranem, to od razu wpadliby do niego „smutni panowie”, by przekonać go do rezygnacji z kandydowania. Aby być bardziej przekonywujący – przyszliby ze zdjęciami jak niedoszły kandydat wali gruchę uprawia samogwałt przy laptopie/smartfonie, albo pokazaliby logi z gry w internetowego pokera za pieniądze, lub obstawiania sportowych zakładów bukmacherskich. A może chodził Pan w nieodpowiednie miejsca? W takim razie pokażemy żonie i dzieciom, że regularnie bywał pan w burdelu/ u dilera/ klubie dla gejów/ kasynie/ czy u kochanki z sąsiedztwa. No chyba, że Pan zrezygnuje z kandydowania… Każdy ma coś na sumieniu przy dzisiejszym zdziczeniu społeczeństwa, a kandydat na prezydenta musi być krystalicznie czysty. Na Clintonową i Trumpa pewnie też jest cała sterta haków, ale póki są posłuszni – teczek nikt nie zobaczy na oczy, no chyba, że zaczną zachowywać się nieodpowiednio…

Co możemy zrobić?

Na koniec napiszę w punktach, co robić, aby choć częściowo uchronić się przed inwigilacją nietargetowaną i szpiegowaniem masowym (zwłaszcza, jeżeli zamierzasz w przyszłości stać się sławnym VIP-em o poglądach antysystemowych):

- nie logować się nigdzie, gdy nie jest to niezbędne (zwłaszcza na konto Google czy różne chmury, synchronizacje, dyski wirtualne, konto microsoft itd)

- całkowicie wyłączyć w opcjach przeglądarki przechowywanie plików cookies, a jeżeli to niemożliwe to automatyczne usuwanie tych plików z dysku po zamknięciu przeglądarki

- nie zezwalać aplikacjom typu flash, java, przeglądarki, sterowniki czy system Windows na wykonywanie automatycznych aktualizacji, bo wtedy będą baraszkować nam po twardym dysku, jak imigranci w sylwestra baraszkowali przed dworcem w Kolonii

- używać firewalla, który dodatkowo informuje nas za każdym razem, gdy jakiś program chce się łączyć z internetem

- koniecznie używać dobrego programu antywirusowego

- nie łączyć się przez wifi w różnych McDonaldach i innych publicznych hotspotach

- stosować programy, uniemożliwiające szpiegowanie – polecam TEN artykuł pana Dariusza Jemielniaka i liczne teksty pokrewne

- regularne usuwanie przeprowadzonych rozmów z pejsbuka, gadu-gadu i innych platform czatowych

- nie wypełnianie żadnych ankiet czy innych „badań muzycznych”, których pełno w internecie, a jak już trzeba, to odpowiadać dokładnie odwrotnie, niż się myśli (np. przy sympatiach politycznych wpisywać „Twój Ruch Europa Plus”)

- gdy zmuszeni jesteśmy zakładać gdzieś konto (rejestrować się) – używać fikcyjnych danych (ja zawsze piszę, że jestem Donald Tusk albo Jan Hartman)

- nie stosować zapamiętywania haseł, zmieniać hasła jak najczęściej, przechowując je na kartce, a nie w pliku

- nie stosować loginów typu „admin” czy „test” – dobry login to 80% skuteczności przed włamaniem, wtedy nawet przy najgorszym haśle będziemy względnie bezpieczni

- unikać Windowsa 10, który bez przerwy coś wysyła do Microsoftu bez naszej wiedzy

- w pokera grać z kumplami przy pomocy prawdziwych kart, a nie przez internet nie wiadomo z kim (przy okazji zyskujemy dodatkowe możliwości taktyczne i towarzyskie oraz odpada prowizja krupiera)

- wysyłać papierowe listy i kartki, zamiast e-maili czy pejsbuka (przy okazji adresat dużo bardziej się ucieszy)

- używać szyfrowania danych w Androidzie (domyślnie ta funkcja jest przeważnie wyłączona)

- zakłady sportowe obstawiać w punktach stacjonarnych, a nie w internecie

- wyłączyć lokalizację w androidzie i nie zgadzać się na używanie geolokalizacji w przeglądarkach internetowych, a najlepiej stosować przeglądarkę TOR

- gdy zamierzamy długo nie korzystać z internetu (np. grać w grę single-player, oglądać filmy z DVD czy czytać e-booka) – odcinamy się na ten czas od sieci

- w smartfonach włączać wifi i dane komórkowe tylko wtedy, gdy używamy internetu. Po skorzystaniu wyłączamy z powrotem

- przy planowaniu jakiejś większej draki – planować ją tradycyjnymi i dyskretnymi metodami, a nie skrzykiwać się przez facebooka na napad na obóz dla uchodźców, jak to niedawno zrobili Polacy w Szwecji

- nie bawić się w żadne sextaśmy i sexfotki, a jak już ktoś koniecznie musi to robić, to przechowywać to na zewnętrznych nośnikach

- nie robić sobie zdjęć z jointami, białymi ścieżkami czy obrzyganą klatą (wiem, że dla małolatów jest to +20pkt do prestiżu na dzielni, ale takie coś może zrujnować przyszłą karierę zawodową)

- przy używaniu programów p2p ograniczyć upload do minimum

- zasłonić obiektyw kamerki czy aparatu, gdy go nie używamy

- zabezpieczyć domowy router bardziej, niż na zwykłe hasło

- regularnie przeglądać listę zainstalowanych aplikacji i usuwać te, których nie używaliśmy od dłuższego czasu

- w razie możliwości stosować dzielone adresy IP (popularne zwłaszcza w mniejszych sieciach osiedlowych)

- nie instalować niepotrzebnych wtyczek i aplikacji. Na forach o androidzie każdy, nawet najmniejszy problem rozwiązywany jest przez zainstalowanie kolejnej „apki” – nie robić tego! (pomijam już to, że smartfon najeżony setkami „apek” działa jak wóz z węglem)

- nie korzystać z pejsbuka przez smartfon (niestety – 95% użytkowników jest tak uzależnionych od scrollowania pejsa, że muszą to robić nawet w windzie czy na czerwonym świetle na drodze)

- w miarę możliwości mieć 2 telefony komórkowe – jeden (jak najstarszy typu Nokia3310) tylko do rozmów, a drugi, nowoczesny tylko do internetu (z tego drugiego nie wykonywać żadnych połączeń, smsów i mieć pustą listę kontaktów)

- używać serwerów proxy do wykonywania wrażliwych działań

- nie „podpierdalać” znajomych, ani nieznajomych, jak to robił TW Bolek

- czytać blogi jak ten, a nie Gazetę.pl i inne strony najeżone dziesiątkami podejrzanych skryptów

Stosując powyższe działania – nasza elektroniczna „teczka” będzie dużo cieńsza i często zawierać będzie sprzeczne informacje (ale jednak teczka całkowicie nie zniknie, z tym się trzeba pogodzić).

RacimiR, 16.03.2016

Zobacz również:

Genialny text – niestety zgadzam się praktycznie ze wszystkim. Natomiast co do jednego chciałbym się dopytać – czy mógłbyś rozwinąć wątek, że Trump jest syjonistą. Mówił tak o nim David Duke, ale z drugiej strony Trump oficjalnie powiedział, że nie weźmie żadnej złotówki na kampanię od żydów. Zasłona dymna? Akcja fałszywej flagi?

Sam też do końca nie wiem co sądzić. Jedno jest pewne – gdyby Trump (lub ktokolwiek inny) miał realnie zagrozić interesom, dawno byłby zlikwidowany, więc na pewno jest coś na rzeczy.

od RacimiR: Zajrzyj TUTAJ – ewidentna groźba wobec Iranu ku ochronie „największych przyjaciół” Ameryki. To, że on nie weźmie pieniędzy od Żydów na kampanię to lizodupstwo (w domyśle – nie wezmę pieniędzy, bo wyłożę własne, a wy wspierajcie mnie inaczej).

Bardzo ciekawy artykuł dodałbym do tego tablety, telewizor, konsole, a nawet samochód o którym wspomniałeś w którym coraz częściej można spotkać dostęp do internetu (mamy w tej „teczce” dodatkowo gdzie jeździmy do pracy, na wakacje, kiedy nam się skończy paliwo…itd.).Bardzo interesujące jest też pojęcie Building Management System (BMS), czyli inteligentny dom to już jest dopiero chory pomysł i rozleniwienie człowieka.Pozdrawiam

Świetny artykuł, niestety zgadzam się ze wszystkim w stu procentach. Jedna uwaga, systemy bezprzewodowe nigdy nie zastąpią kabla. Przyszłość internetu to światłowody i raczej w tym kierunku będzie się to wszystko rozwijać, zresztą cała sieć bezprzewodowa (chodzi Ci o mobilny internet tak?) opiera się na światłowodach.

Po pierwsze nie zgodzę się w temacie linuxa – sam od kilku lat z powodzeniem używam jako jedyny system, a w tzw. międzyczasie dołączyła do mnie cała bliższa rodzina. Naprawdę, do fejsbuka, poczty i przygotowania dokumentów nie jest potrzebny Windows. Dowodem na nietrafność spostrzeżenia może być jeden z najnowszych niusów o ruchu Microsoftu polegającym na przeportowaniu SQL na linuxa.

Po drugie w temacie anonimowości i tego co mózgi na Czerskiej o niej myślą:

http://gadzetomania.pl/4011,siec-tor-czyli-jak-zostalem-przestepca

od RacimiR: Ja też mam linuxa na osobnej partycji i niekiedy go używam, ale np. 90% gier na nim nie pójdzie. Do poczty, internetu, filmów i muzyki oczywiście wystarczy.

to zależy czy legalnie czy niekoniecznie. W pierwszym przypadku mamy np. Steam, domyślnie w repozytoriach wiele klientów popularnych gier, w drugim – faktycznie 😉

Gościu ktory te artykuły piszesz jestes mistrzem zajebiście piszesz i ze wszystkim sie zgadzam ?

I dodam ze czasem smuechu jest jak to czytam np z tym bolkiem na samhm dole.

Pozdrawiam

Lubię twojego bloga, niestety w tym temacie brakuje ci wiedzy.

Nie chcesz być szpiegowany, zainteresuj się oprogramowaniem open source, sprawdź co to daje i jakie są z tego korzyści.

Android też jest open source i można go z powodzeniem używać bez zamkniętego oprogramowania, które nie wiadomo co robi.

Microsoft od zawsze jest tym złym, ta zmiana nie nastała z dnia na dzień.

pozdrawiam ciepło

od RacimiR: Wydaje mi się, że open source to najmniej bezpieczne oprogramowanie, bo każdy ma pełny dostęp do kodu. Cała ta strona stoi na open-sourcowym WordPressie, na szczęście jeszcze nie miałem żadnej „wizyty” na serwerze.

Co z tego że każdy ma dostęp do kodu? Używa się kodu udostępnianego przez autorów projektu, więc dopóki ich intencje są dobre to nie ma zagrożenia (o ile sam program nie jest po prostu dziurawy).

Moim zdaniem jest dokładnie na odwrót niż twierdzisz. Każdy ma dostęp do kodu więc każdy może sprawdzić czy na przykład ktoś nie dokleja jakiegoś backdoora, lub czy opiekunowie projektu świadomie nie wprowadzają jakiegoś syfu. Oczywiście to nie jest to gwarantem bezpieczeństwa, ale w przypadku projektów nad którymi pracuje większa grupa ludzi każdy kontroluje każdego.

Mając dostęp do kodu i odpowiednią wiedzę, jednocześnie wiesz co dzieje się w środku. W przypadku zamkniętego oprogramowania może dziać się tam wszystko i nigdy nie będziesz miał cienia możliwości żeby to sprawdzić.

Zamiast narzekać że Microsoft robi to czy tamto warto zainteresować się otwartymi alternatywami. Nie zapewnia to z automatu większego bezpieczeństwa ale zawsze masz nad tym większą kontrolę i świadomość że o wiele trudniej wykonywać w kodzie jakieś podejrzane ruchy jeśli każdy może skontrolować co tam robić.

Wydaje mi się że duże korporacje mają większy apetyt na naszą prywatność (i większe możliwości wykorzystywania tych informacji) niż prywatne osoby rozwijające systemy open-source.

To tylko moja luźna opinia, wiadomo że nic nie zastąpi zdrowego rozsądku.

od RacimiR: Pewnie masz rację, jednak niekiedy nie ma alternatywy na korporacje, zwłaszcza te trzy, które opisałem. Bez Pejsa i Microsoftu jakoś jeszcze na upartego można by się obejść, ale uniknięcie Google jest w dzisiejszych czasach po prostu niemożliwe.

Korporacje raczej chcą ich do celów finansowych, najgorsze jest to jak mogą wykorzystać je rządy.

Bardzo chętnie pociągnę wątek 😀

Otóż, Twój wywód prowadzi do dramatycznej konkluzji:

– bierze pieniądze od żydowskich sponsorów – źle (przykład Barach Obama i Goldman Sachs)

– nie bierze pieniędzy od żydowskich sponsorów – źle (przykład Donald Trump).

Moim zdaniem z dwojga złego, lepsza jest sytuacja Trumpa – potem w czasie prezydentury nie będzie mógł być szantażowany na zasadzie „zasponsorowaliśmy ci kampanię (czyt. dzięki nam jesteś prezydentem) – tańcz jak ci zagramy” co na przykładzie Obamy było aż nadto widoczne.

Dwa – na stosunek jakim darzę polityków bardzo duży wpływ ma sposób w jaki traktują go mainstreamowe media 🙂 w przypadku Trumpa nie sposób o lepszą wiarygodność :). Oczywiście nie mówię, że jest idealny, ale fakt przytoczonej przez ciebie wypowiedzi (o ochronie naszych odwiecznych przyjaciół) ja osobiście uważam za kokieterię, na zasadzie „powiem to co chcą usłyszeć, w końcu mają potężne wpływy, a nie mogę od razu stracić tylu potencjalnych głosów”.

Na dowód ja z kolei podsyłam – http://www.politico.com/blogs/2016-gop-primary-live-updates-and-results/2016/03/david-duke-donald-trump-hitler-220934

oraz http://www.nacjonalista.pl/2016/03/05/biali-nacjonalisci-popieraja-kandydature-donalda-trumpa/

Pozdrawiam

od RacimiR: Nigdzie nie napisałem, że to źle, gdy Trump nie weźmie kasy od żydów. Trump jest bogaty (wiele interesów w życiu zrobił z żydami), więc nie potrzebuje żydowskich (ani żadnych innych) pieniędzy na kampanię. Jako biznesmen – sam płacił na poprzednie kampanie republikanów, więc skoro go było wtedy stać na płacenie na kampanię obcych ludzi, to teraz tym bardziej nie musi żebrać na siebie.

Jednakże nie jest on pewny zwycięstwa, ani nawet startu, więc podlizuje się żydom, aby byli dla niego łąskawi w „pozafinansowych” kwestiach. To oczywiste, że Trump jest lepszy, niż psychicznie chora lewaczka Clinton, ale jednak oboje są sterowani przez syjonistów. Oczywiście, że głosowałbym na Trumpa, gdybym mógł, ale nie jest on ideałem. Już teraz wiadomo, że po odejściu Obamy na Iran wrócą sankcje, albo nawet bomby, a przez kolejne lata USA będą dalej wasalem Izraela, a nie suwerennym państwem. Również pozdrawiam. PS: David Duke z brodą wygląda 40 lat starzej, niż ogolony 🙂

Polecam przeczytać krótkie warunki korzystania z aplikacji googlowskich i popularnego massandżera na waszych smartfonach. Wręcz nie do wiary. Poza mimowolnym korzystaniem z całych zasobów telefonu, kamery, nagrywania rozmów, modyfikacji kontaktów, zdjęć i plików(sic!) jest jeszcze jedna fajna rzecz. Mogą wykonywać połączenia i dzwonić gdzie chcą bez twojej wiedzy i potwierdzenia, co może cię pociągnąć do dodatkowych kosztów. W nagrodę dostajesz prezent: nie będą dzwonić na połączenia alarmowe.

i to wszystko pisze gość który ma w kodzie strony zaszyty google analytics – do szpiegowania wejść na stronę… Zawiera również wtyczki facebookowego messengera i jeszcze jedną pierdołę. Dno i kilo mułu. Mała sugestia – nie pisz o czymś o czym gówno wiesz, bo twoje teorie są tylko (lub aż) w 50% prawdziwe. Reszta to są same wymysły.